2017年10月16日

あなたの会社は大丈夫?標的型攻撃メール対策に有効な「SaMMA Votiro connector」の活用例

こんにちは。渡辺です。

近年、特定の企業を標的にした、

標的型攻撃メールの件数が増えており、

企業の機密情報はますます漏えいの危機にさらされています。

一旦情報漏えいすると、影響は標的にされた企業にとどまらず、

取引先企業にも及ぶ場合もあり、企業の信用に大きな傷をつけます。

本記事をお読みいただくと

・標的型攻撃メールを知り、対策方法がわかります。

・メールを含めた情報セキュリティについての理解が深まります。

標的型メールの種類

まずは、標的型攻撃メールとは何か詳しく見ていきましょう。

標的型攻撃メールの多くは、

メールの添付ファイルを開かせる、

特定のサイトに誘導するなどして、

標的のパソコンをウイルス感染させるのを目的としています。

標的型攻撃メールの特徴を例を交えてご紹介します。

■メールのテーマ

・製品やサービスに対する問い合わせ等、

開かざるを得ない内容

・インフルエンザ等の感染流行情報等、

公的機関からのお知らせを装った内容

・銀行からの登録情報確認等に装い、

IDやパスワードを入力させるよう誘導する内容

■差出人のメールアドレス

・フリーメールアドレスから送信されている

・メール本文内の署名に書かれているアドレスと、

差出人のメールアドレスの相違

■メールの本文

・てにをはが誤っている等、不自然な日本語で書かれている

・署名に実在しない組織名や電話番号を使っている

■添付ファイル

・exeファイル等、実行形式のファイルの添付

・二重拡張子になっている等、ファイルの拡張子を偽装されている

(参考:IPAテクニカルウォッチ「標的型攻撃メールの例と見分け方」)

普段から実践できるセキュリティ対策

もし標的型攻撃メールを企業のパソコンから開き

ウイルスに感染し情報漏えいしてしまったら、

企業の存続にも関わる一大事です。

普段から実践できるセキュリティ対策として、

社内の“セキュリティ教育”は非常に重要です。

標的型攻撃メール以外の社内に内在するセキュリティリスクや、

セキュリティ教育におけるポイントをいくつかご案内します。

■社内に内在するリスク例

・業務外のサイトを閲覧していないか

→サイトを閲覧しただけでウイルス感染する可能性あり

・フリーソフトをインストールしていないか

→フリーソフトの中には有害なソフトも存在

・メールの誤送信はないか

→メール本文や添付ファイルから情報が流出

■社員全員に教育を行う

社内のセキュリティポリシーの整備だけでなく、

社員全員に理解させ意識を高めましょう。

研修や最新情報の共有の他、理解度チェックテストなども効果的です。

■定期的な見直しを行う

セキュリティをめぐる環境は常に変化します。

セキュリティポリシーの見直しや研修は定期的に行うとよいでしょう。

常にセキュリティポリシーが守られているか、チェックしましょう。

メール本文と添付ファイルの無害化を行うソフトの活用

各社員のセキュリティ意識を高め、

標的型攻撃メールなどに引っからないよう、

情報共有する大切さはご理解いただけたかと思います。

ただ、人的な対策には限界はあるため、

ソフトなども活用するとよりいっそう強固な対策を行えます。

今回は、メール本文と添付ファイルの無害化を行う

「SaMMA Votiro connector」についてご紹介します。

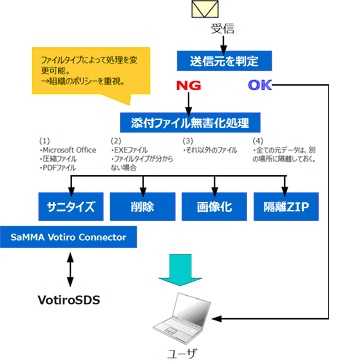

「SaMMA Votiro connector」を活用すると、

添付ファイルの削除、画像化、隔離、HTMLメールのTEXT化を行えます。

さらに、サニタイズ

(ファイル内のウイルスが仕込まれる可能性がある部分を

削除する・意味のない情報に書き換えるなどで攻撃実行部分を無効化)

など標的型メール攻撃対策を総合的に行えます。

(画像出展:https://www.atpress.ne.jp/news/125421)

「SaMMA Votiro connector」紹介サイトはこちら

https://www.designet.co.jp/info/?id=180

まとめ

いかがでしたか。本記事をお読みいただいたあなたは、

標的攻撃型メールの特徴と脅威を知り、

メールを中心とした情報セキュリティの理解を深め、

対策方法をお分かりいただけました。

社内研修や今回ご紹介したソフトなどを活用し、

ぜひセキュリティ対策を行ってください。

企業の信用を落とさないためにも、日頃のセキュリティ対策を怠らず、

迫る標的攻撃型メールなどの脅威から会社の情報資産を守りましょう。

- by 多賀谷真帆

- at 20:37

comments